Opportunistiske og målretta angrep

Det finst mange typar dataangrep, og vi blir utsette for dataangrep heile tida. Dei fleste dataangrep er opportunistiske. Det vil seie at det er tilfeldige mål som blir angripne, ofte som ein del av ein automatisert prosess der angriparen leitar på Internett etter opne portar og tenester, prøver standardpålogging og vanlege passord. Social engineering og phishing og spreiing av skadevare er òg former for opportunistiske angrep. Målet med opportunistiske angrep er å få tilgang til system og skaffe store mengder informasjon, og bruke dette til svindel eller utpressing. Sabotasje og digitalt hærverk kan òg vere eit mål, til dømes ved bruk av DDoS-angrep.

Ein annan type angrep er målretta angrep. Då har angriparane eit spesifikt mål dei vil angripe, og angrepet vil vere skreddarsydd for målet. Angriparane må her gjere undersøkingar og planleggje angrepet for at det skal vere mest mogleg effektivt. Slike angrep er ofte meir teknisk avanserte og bruker gjerne fleire metodar samtidig. Målretta angrep kan vere retta mot ein aktør som nokon ønskjer å presse for pengar, eller som ein ønskjer å øydeleggje for. Det kan òg skje når opportunistiske angrep lykkast, og gir eit fotfeste i ei bedrift. Slike angrep kan ha politiske motiv og kan i enkelte tilfelle utførast av statar eller grupper med tilknyting til ein nasjonalstat. Det er som oftast målretta angrep vi tenkjer på når vi i daglegtale snakkar om hacking.

Aktive og passive angrep

Vi kan òg skilje mellom aktive og passive angrep. Aktive angrep er angrep som prøver å forstyrre eller skade datasystem. Det er ofte denne typen hackarangrep vi ser i filmar og på TV. Dei mest vanlege typane aktive angrep er DDOS-angrep og spoofing. Passive angrep er som oftast angrep der målet er overvaking. Dette blir vanlegvis gjort ved å finne eit svakt punkt i eit system der ein har moglegheit til å «lytte» på dataa som blir overførte. Desse er vanskelegare å oppdage fordi ingen system blir direkte skadde av eit slikt angrep.

Selskap som tilbyr tenester på Internett blir ofte angripne, både i aktive og passive angrep. Du har kanskje fått beskjed om at du må byte passordet ditt hos ei teneste fordi dei har hatt eit tryggingsbrot? Stjeling av passord er eit svært vanleg dataangrep, fordi kriminelle kan bruke stolne brukarnamn og passord til identitetstjuveri og svindel.

Angrep på statar

Dataangrep på statar kan vere ei form for politisk krigføring, der angriparane ønskjer å påverke den politiske situasjonen i landet, ved å til dømes påverke val, forstyrre den økonomiske balansen i eit land, eller stele informasjon som kan brukast til utpressing. Det kan òg vere for å påverke forholdet til andre land eller internt i landet, til dømes gjennom å spreie falsk informasjon for å auke usemjer eller konfliktar.

Døme

Dataangrep på Stortinget i Noreg, 2020

Sommaren 2020 blei Stortinget i Noreg utsett for eit dataangrep der e-postar, kontonummer, personnummer, bankinformasjon og andre personopplysningar blei stolne. Dette blei sett på som eit alvorleg brot på tryggleiken i riket fordi mange av politikarane og dei tilsette på Stortinget sit på hemmelegstempla informasjon som ein ikkje ønskjer at skal offentleggjerast eller komme i hendene på uvedkommande. To månader etter angrepet gjekk forsvarsminister Ine Eriksen Søreide ut og peikte ut Russland som ansvarleg for angrepet. Regjeringa meinte at dei hadde sikre bevis for at Russland stod bak, men ville ikkje peike på konkrete russiske etatar eller seie noko om kva bevis dei hadde. Grunnen til at denne informasjonen blei halden tilbake var at Noreg ikkje ville avsløre informasjon om dataforsvaret sitt. Eit liknande angrep på det tyske parlamentet i 2015 blei òg knytt til Russland. Tysk politi meinte at angrepet hadde blitt utført av hackargruppa Fancy Bear, som blir finansiert og leidd av den russiske militære etterretningstenesta GRU.

Dataangrep på Google, 2009

I 2009 blei Google og over 20 andre amerikanske selskap utsette for ei rekkje dataangrep. Google offentleggjorde på bloggen sin at angriparane var interesserte i å få tilgang til Gmail-kontoane til kinesiske borgarar som var mistenkte for å motarbeide kinesisk politikk (dissidentar). Bevis viste at det var den kinesiske staten som stod bak angrepet. Dette angrepet kom etter at Google annonserte at dei ville lansere ein usensurert versjon av søkjemotoren sin i Kina, og at dei ville forlate landet om dette ikkje var mogleg.

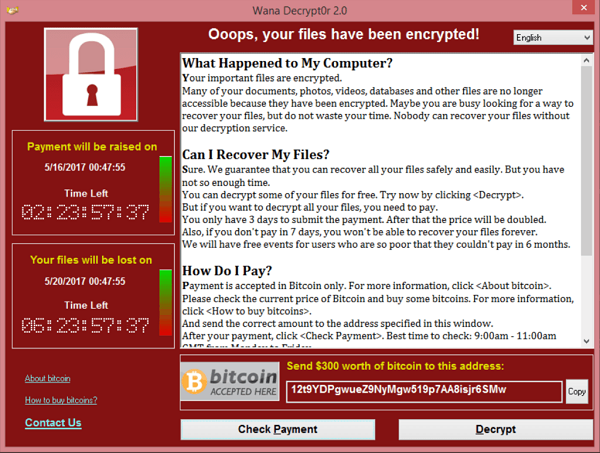

Wannacry, 2017

I 2017 blei 200 000 datamaskiner i 150 land infiserte i løpet av fire dagar av eit løysepengevirus. Dei infiserte maskinene viste ei melding om at filene på maskina hadde blitt krypterte og dermed utilgjengelege, og at ein måtte betale 300 amerikanske dollar i bitcoin for å få låst opp filene igjen. Om ein ikkje betalte raskt nok, gjekk prisen for å dekryptere filene opp. Viruset utnytta eit tryggingshol i Microsoft Windows, som Microsoft hadde reparert to månader før dette dataangrepet, men likevel blei svært mange maskiner som ikkje hadde installert denne oppdateringa, påverka av viruset. Det viste seg i ettertid at det var Nord-Korea som stod bak angrepet, og at målet var å skaffe pengar.

Cyberkrigføring

Cyberkrigføring er når dataangrep blir brukte for å angripe ein nasjon. Det kan vere angrep på offentlege tenester eller militære datasystem, med mål om å utføre skade på infrastruktur eller stoppe tilgangen til viktige tenester for befolkninga eller styresmaktene.

Cyberkrig er eit omdiskutert tema med mange ulike definisjonar. Nokon meiner at cyberkrig ikkje kan eksistere, fordi sjølve definisjonen av krig inneber omfattande valdsbruk, tap av menneskeliv og store materielle øydeleggingar. Andre meiner at cyberkrigføring er eit dekkjande ord på dataangrep som har som mål å skade menneske og objekt i den verkelege verda.

Cyberkrigføring kan innebere mange typar truslar mot ein nasjon. Nokre av desse er spionasje, sabotasje, propaganda og økonomisk disrupsjon. Mange land har eigne divisjonar av forsvaret som jobbar med forsvar mot slike truslar. I Noreg er Cyberforsvaret, PST og Nasjonalt tryggingsorgan dei viktigaste aktørane som vernar landet mot dataangrep.

Døme

Stuxnet, 2010

I 2010 blei atomprogrammet til Iran sabotert via eit dataangrep. Ormen Stuxnet, som spreidde seg til datamaskiner over heile verda, inneheldt kode som var spesielt designa for å angripe styringssystem av same type som blei brukt til å kontrollere atomsentrifugane til Iran. Koden endra farten på sentrifugane, slik at dei gjekk for fort og øydela seg sjølve. Dette førte til store forseinkingar i utviklinga av atomvåpen i Iran. Ingen har teke på seg ansvaret for dette angrepet, men det er brei semje om at Stuxnet var eit cybervåpen bygd av USA i samarbeid med Israel.

Dataangrep i Estland, 2007

I 2007 blei offentlege tenester i Estland angripne i eit stort dataangrep. Estland var svært tidleg ute med digitale offentlege tenester og var derfor svært avhengige av at desse tenestene var tilgjengelege for befolkninga. Dataangrepet i Estland kom etter ei avgjerd om å flytte eit sovjetisk krigsminnemomument frå sentrum av Tallinn til ein militærkyrkjegard utanfor byen. Denne avgjerda førte til store protestar frå den russiske befolkninga i Estland, og i kjølvatnet av dette blei mange av dei offentlege tenestene i landet, bankar og aviser utsette for koordinerte DDOS-angrep som varte i tre veker. Angrepet kom frå eit nettverk av 85 000 kapra datamaskiner som gjorde tenestene utilgjengelege i periodar, og gjorde stor skade på økonomien i landet. Etter angrepet skulda estiske styresmakter Russland for å ha stått bak eller støtta angrepet. Russland nekta for dette, men ønskte heller ikkje å bidra i etterforskinga av angrepet. Det som var spesielt med dataangrepet på Estland, var at det var meir sofistikert, betre organisert og meir effektivt enn noko angrep ein hadde sett før dette.

Så langt har vi ikkje sett dødsfall eller store øydeleggingar i samband med dataangrep og cyberkrigføring, men etter kvart som fleire og fleire tenester blir styrte via datasystem som er kopla opp mot Internett, blir moglegheitene større for å gjere stor skade, til dømes ved å stoppe tilgang til grunnleggjande tenester som straum, vatn eller gass, angripe styringssystem som regulerer offentleg transport som fly, tog og bussar, eller angripe samfunnsinstitusjonar som sjukehus og nødetatar. Ideen om cyberkrig har blitt gjort populær gjennom filmar som WarGames og Die Hard 4.0.

I programmet «Digital livsfare» frå NRK kan du lære meir om dataangrep, konsekvensane det kan ha, og kva tiltak du kan gjere for å hindre dataangrep.

Relatert innhald

Nettside hos nrkbeta.no

Nettside hos nrkbeta.no