Kryptering

Kryptografi kommer av det greske ordet kryptos (å skjule) og omfatter mange forskjellige metoder for å gjøre informasjon uleselig for uvedkommende (konfidensiell). Kanskje lagde du og vennene dine kodespråk da dere var barn? Lignende ting har vært gjort i profesjonell sammenheng i flere årtusener. Trygg kommunikasjon via internett er helt avhengig av kryptering for å fungere. Kryptering er derfor viktig for oss både privat og på jobb.

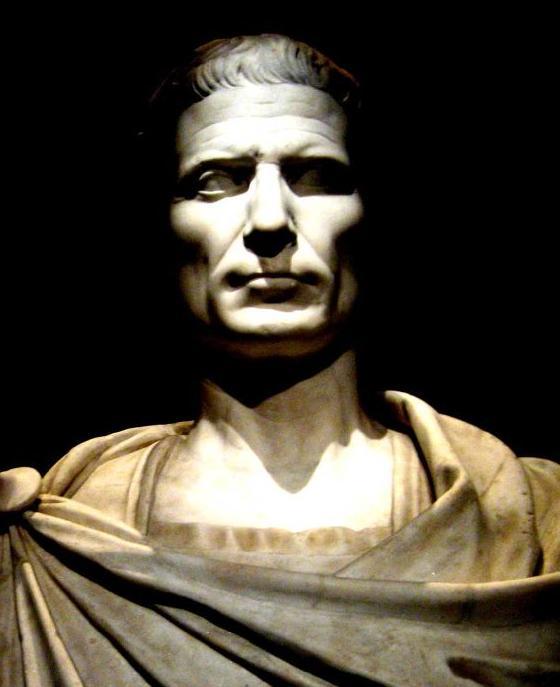

Cæsars kode er kalt opp etter Julius Cæsar, som var politiker, militær leder og diktator i Romerriket fram til år 44 fvt. Som militær leder krypterte han meldinger ved å erstatte bokstavene i meldingene med bokstaver et visst antall plasser lenger fram eller bak i alfabetet. Denne typen kryptering ble ikke oppfunnet av Julius Cæsar, men han er en av de første kjente personene vi vet om at brukte slik kryptering til militære meldinger.

Cæsars kode er et eksempel på en veldig enkel måte å kryptere informasjon på. Den var nyttig den gangen, men har svakheter som gjør den lett å knekke i dag. Med dagens datateknologi trenger vi mye kraftigere krypteringsmetoder.

I tabellen nedenfor finner du et eksempel på bruk av Cæsars kode.

Eksempel på bruk av Cæsars kode | |

|---|---|

Klartekst | Angrepet starter klokka ti. |

Kryptert tekst (fire plasser fram) | Zjcnalap opznpan ghkggz pe. |

Moderne kryptering skjer ved at informasjonen som skal krypteres (klarteksten), går gjennom en serie matematiske formler (krypteringsalgoritmer). Sluttresultatet ser ut som tilfeldige tall og bokstaver (kryptotekst). Krypteringsalgoritmen lager også krypteringsnøkler som vi trenger for å kunne reversere prosessen og få fram klarteksten igjen.

De matematiske formlene som krypteringsalgoritmen består av, er lagd slik at utregningene skal være enkle å gjøre den ene veien, men ikke kunne reverseres like lett. Dette kalles en enveisfunksjon og gjør det vanskelig og ressurskrevende å gjøre den krypterte informasjonen om til klartekst igjen hvis man ikke har den riktige krypteringsnøkkelen.

Et enkelt eksempel på dette er regnestykket til høyre.

4 + 4 = 8 er enkelt nok. Men tenk deg at du bare visste svaret (8) og at to tall var lagt sammen. Nedenfor ser du et eksempel på ni ulike kombinasjoner av to tall som til sammen blir åtte.

8 + 0 = 8 | 7 + 1 = 8 | 6 + 2 = 8 |

5 + 3 = 8 | 4 + 4 = 8 | 3 + 5 = 8 |

2 + 6 = 8 | 1 + 7 = 8 | 0 + 8 = 8 |

Moderne krypteringsmetoder består av flere trinn, og uten riktig krypteringsnøkkel vil det være umulig for et menneske å reversere prosessen. Selv superdatamaskiner vil trenge flere år for å klare det.

Utfordring

I eksempelet over viste vi ni kombinasjoner av to tall som til sammen blir åtte. Men finnes det flere muligheter for å få svaret åtte ved å legge sammen to tall?

Symmetrisk kryptering

Symmetrisk kryptering vil si at vi bruker den samme krypteringsnøkkelen både til å låse ned (kryptere) og til å låse opp (dekryptere) informasjonen. Dette kan sammenlignes med en hengelås. Også der bruker vi samme nøkkel til å låse og åpne. Det finnes mange krypteringsmetoder som er symmetriske.

Et eksempel på en standard som bruker symmetrisk kryptering, er Advanced Encryption Standard (AES).

Asymmetrisk kryptering

Asymmetrisk kryptering er kryptering hvor vi i stedet for én nøkkel bruker et nøkkelpar. Den ene av disse nøklene kan låse ned informasjonen (kryptere), mens den andre bare kan låse den opp igjen (dekryptere). Asymmetrisk kryptering er viktig for å lage digitale signaturer og sørge for sikker kommunikasjon på internett.

Eksempler på standarder som bruker asymmetrisk kryptering, er Transport Layer Security (TLS), Pretty Good Privacy (PGP) og Diffie–Hellman-nøkkelutveksling (DH).

Guoskevaš sisdoallu

La elevene få prøve seg på kryptering av data på en grunnleggende og enkel måte. Den utfordrer elevene til å lage, tyde og knekke enkle koder.