Datakriminalitet

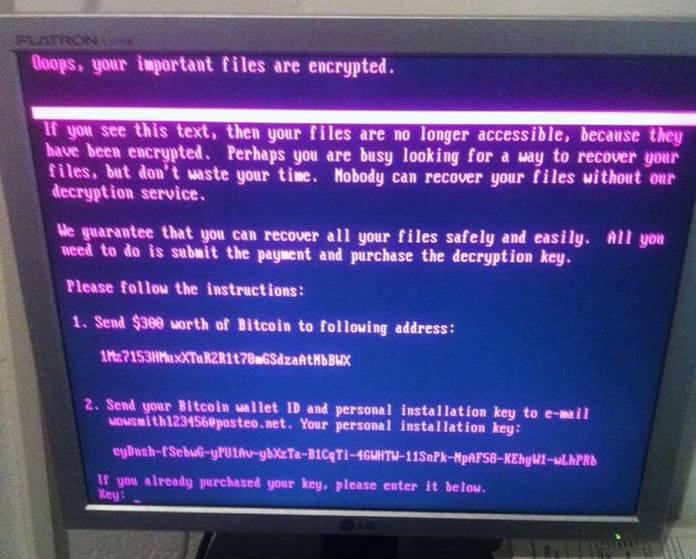

Løsepengevirus er i dag den største trusselen mot informasjonssikkerhet, ifølge norsk politi og Europol. Disse virusene rammer virksomheten hardest, angrepene skjer ofte, og stadig flere aktører driver med løsepengevirus.

En bedrift kan bli infisert med løsepengevirus på tre måter, ifølge Kripos. Det kan være

svakheter i datasystemet som gjør at kriminelle får tilgang

at skadevare følger med et e-postvedlegg noen i bedriften åpner

at noen i bedriften blir lurt til å gi fra seg brukernavn og passord

E-post er den vanligste kanalen for sikkerhetsbrudd.

Angrepene med løsepengevirus er ofte målrettede angrep som blir utført av organiserte kriminelle. Flere aktører kan være involvert i ett angrep, og de kjøper ofte tjenester av hverandre og fordeler utbyttet seg imellom. Et angrep kan ha vært planlagt flere måneder i forveien, og de kriminelle kan ha hatt tilgang til systemet i lang tid før de aktiverer skadevaren. Denne tida bruker angriperne på å skaffe informasjon om bedriften og systemet, og eventuelt skaffe seg utvidede tilganger i systemet. For de kriminelle kan slike angrep gi stort utbytte, og de tilpasser løsepengesummen etter det de finner ut om bedriften og hvor mye de tror bedriften er i stand til å betale.

Bør man betale løsepenger?

Politiet anbefaler ingen å betale løsepengene, siden det er med på å finansiere organisert kriminalitet, men noen bedrifter ser seg nødt til å betale for å «komme seg ut av knipa». Å betale løsepengene betyr ikke at problemet er løst, i og med at dataene fortsatt er stjålet. Det er heller ingen garanti for at man får dataene sine tilbake selv om man betaler løsepengene.

Det er viktig at statlige og private aktører samarbeider for å møte de digitale truslene. I Norge ble Felles cyberkoordineringssenter (FCKS) etablert i 2017, med representanter fra Nasjonal sikkerhetsmyndighet (NSM), E-tjenesten, PST og Kripos. FCKS koordineres fra NSM. Politiet samarbeider også med internasjonale politimyndigheter, i regi av Europol, og med private IT-sikkerhetsbedrifter, som ofte sitter på mye informasjon om et angrep etter at de har blitt leid inn for å gjenopprette systemer og rydde opp.

I tillegg til løsepengevirus finnes det andre typer angrep som er like vanlige, og som også genererer store beløp for de kriminelle. Svindel og manipulasjon er svært vanlig, spesielt den såkalte «pornosvindelen», der de kriminelle sender ut e-poster med påstander om at de har filmet mottakeren mens hun eller han har sett på porno, og truer med å sende videoen til mottakerens familie eller kontaktnettverk i sosiale medier. I de aller fleste tilfeller er det ikke sant at de kriminelle har en slik video, men mange blir veldig skremt av dette og velger å betale for å unngå skam. Mer kyniske kriminelle kan også bruke informasjon de finner på sosiale medier, for å prøve å lure eller true noen til å betale penger.

I det siste har sikkerhetseksperter sett en endring i måten de kriminelle arbeider på. Der det før stort sett var løsepengevirus, er det nå i tillegg blitt vanligere at kriminelle stjeler informasjon og truer med å offentliggjøre den dersom bedriften ikke betaler løsepenger. Dette blir en dobbel trussel, der en bedrift får dataene sine låst ned og tjenestene gjort utilgjengelige, og samtidig risikerer å få dataene sine spredt på internett.

Eksempel: Østre Toten kommune mistet alle datasystemer på grunn av løsepengevirus

9. januar 2021 ble Østre Toten kommune utsatt for et dataangrep med løsepengevirus. I løpet av natten ble alle kommunens data kryptert, og all backup ble slettet. Alle datasystemene i kommunen ble dermed utilgjengelige. Kommunen har mange tjenester knyttet til velferd og helse, og kommuneadministrasjonens prioritering ble da å sikre liv og helse. Det er viktig at beboere på sykehjem får den medisinen de trenger, og at eldre som bor hjemme, får besøk av hjemmetjenesten. Disse tjenestene administreres via datasystemer som har informasjon og oversikt over disse prosedyrene. I tillegg administreres arbeidsturnuser også via datasystemer.

Kommunen har på plass nødprosedyrer for hva som skal gjøres om systemene er utilgjengelige, og alle ansatte ble varslet via Facebook om at de skulle møte på jobb som vanlig for å få informasjon om hva som ville skje videre. Ifølge kommunedirektør Ole Magnus Stensrud var deres vurdering at det var en reell fare for å bli utsatt for dataangrep, og de hadde hatt en sikkerhetsgjennomgang av systemene, men de hadde ikke sett for seg at det kunne få så store konsekvenser som dette angrepet fikk. Han betegner kommunens datasikkerhetsstandard som gjennomsnittlig, på linje med mange andre kommuner og organisasjoner.

Mange organisasjoner, og spesielt kommuner og offentlige instanser, er svært godt sikret mot angrep, og mot at uvedkommende skal få tilgang utenfra, men de er ofte mindre sikret mot svakheter på innsida av systemet. Løsepengevirus er et eksempel på et angrep som kan komme innenfra, ved at det kan komme inn via e-postvedlegg som en bruker åpner.

I en kommune er det svært mange datasystemer som brukes om hverandre og henter data fra hverandre. Derfor er det svært vanskelig og komplisert å gjenopprette dem. I Østre Toten kommune måtte 318 forskjellige systemer gjenopprettes etter dataangrepet. Selv om kommunen hadde en backupstrategi og mulighet til å gjenopprette dataene, antok de at det ville ta i overkant av to måneder å bygge opp alle systemene igjen, slik at de fungerte slik de gjorde før angrepet. I tillegg til at de stengte ned alle systemene, hadde angriperne også hatt tilgang til all data kommunen har lagret, inkludert en stor mengde personopplysninger om innbyggerne, deriblant sensitive opplysninger som helsedata. Slike opplysninger kan angriperne bruke til utpressing med trusler om å spre sensitive data på internett.

I dagene etter angrepet hadde kommunen heller ikke internettilgang via bredbånd, og de måte i stedet bruke mobilt bredbånd.

Østre Toten kommune valgte å være helt åpne om angrepet og det som hadde skjedd, slik at andre kommuner kan være bedre forberedt på og forhåpentligvis bedre sikret mot slike angrep i framtida.

For å sikre seg mot dataangrep er det viktig at alt nettverksutstyr er oppdatert med siste versjon/patch av programvaren. Mange er flinke til å passe på at Windows-maskiner og -servere er oppdatert, men det er viktig å passe på at alt utstyr som har en offentlig IP-adresse, også har oppdatert programvare, siden oppdateringer ofte tetter sikkerhetshull og fikser svakheter som er oppdaget siden forrige oppdatering. Det er også viktig å sørge for at man har oppdaterte sikkerhetskopier som ikke kan slettes via nettverket, verken av hackere på utsida eller ansatte på innsida av nettverket.

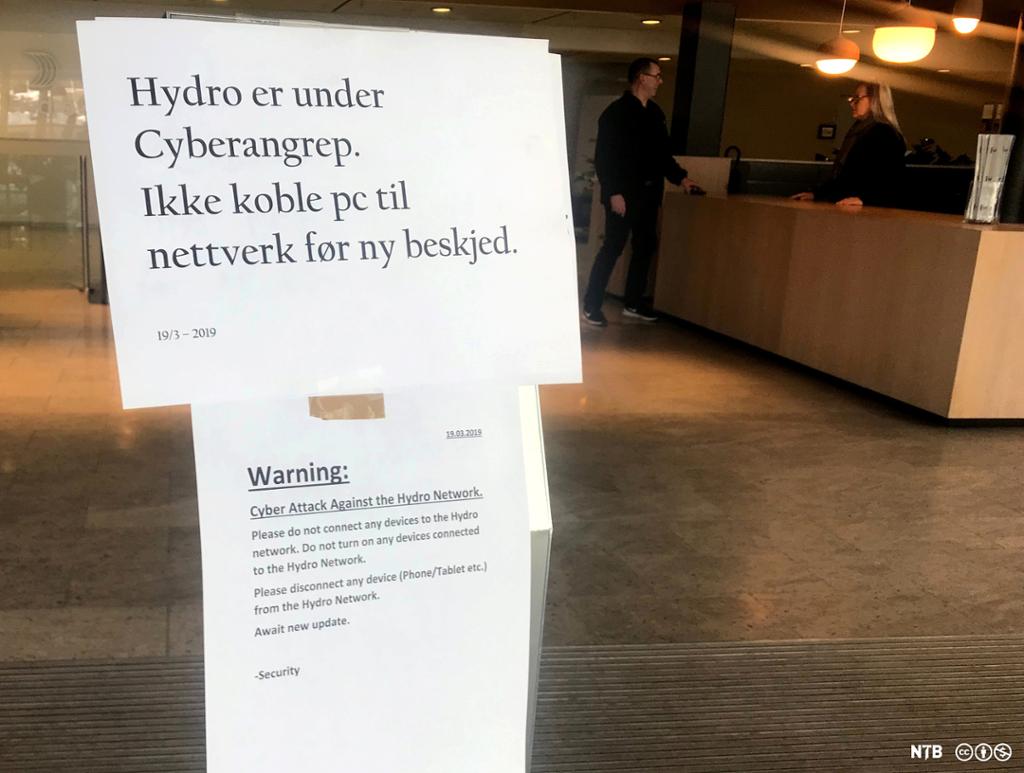

Eksempel: Norsk Hydro tapte over 550 millioner kroner på grunn av løsepengevirus

19. mars 2019 ble det norske selskapet Hydro angrepet av et løsepengevirus. Meldingen kom først fra selskapets kontorer i USA om at det hadde dukket opp en melding på skjermen til flere datamaskiner om at dataene var kryptert, med krav om å betale løsepenger for å få dataene tilbake. Hydro er et stort selskap, med 35 000 ansatte fordelt på kontorer i 40 land, og de kunne se at viruset spredte seg raskt også til kontorer i andre land. IT-avdelingen i Hydro bestemte raskt at de ville stenge ned hele nettverket for å unngå videre spredning av viruset. Det tok likevel lang tid å reparere skaden etter angrepet, og IT-avdelingen var ikke tilbake i normal drift før i midten av juni, tre måneder etter at angrepet ble oppdaget.

Etter angrepet sto Hydro uten tilgang til viktige systemer, som lønnssystemer og oversikt over bestillinger og hva som skulle produseres på fabrikkene deres. Det var ikke aktuelt for dem å betale løsepengene, og selskapet tapte mellom 550 og 600 millioner kroner som følge av angrepet.

Det viste seg at angrepet var planlagt over lang tid, og at angriperne hadde hatt tilgang til Hydros systemer siden desember året før. De hadde fått tilgang via en e-post til selskapet fra en kunde, hvor en trojaner lå skjult i et vedlegg. Den aktuelle e-posten var fra en eksisterende kunde hos selskapet, og både e-posten og vedlegget inneholdt informasjon som selskapet hadde ventet på. Det er uklart hvordan trojaneren hadde kommet inn i vedlegget. Mellom desember og mars hadde angriperne fotfeste i Hydros datasystemer og kunne dermed arbeide med å få større og bedre tilgang til datasystemene slik at angrepet ville bli så effektivt som mulig.

Regjeringen publiserte i 2019 en nasjonal strategi for digital sikkerhet. Strategien inneholder 10 tips for å sikre god digital sikkerhet i bedrifter.

Ifølge tidligere samfunnssikkerhetsminister Ingvil Smines Tybring-Gjedde vil bedrifter som følger disse tipsene, være sikret mot 90 prosent av alle dataangrep. PST, E-tjenesten og NSM gjør også løpende sikkerhetsvurderinger, som er tilgjengelige på nett.

Det digitale sikkerhetsarbeidet må sees i et helhetlig perspektiv, på tvers av sektorene, og i sammenheng med det øvrige arbeidet for samfunnssikkerhet. Det er derfor avgjørende at alle aktører, både offentlige og private, samarbeider om å møte de digitale sikkerhetsutfordringene.

I Norge er det flere aktører som jobber mot datakriminalitet som er rettet mot militære, offentlige og sivile mål. Det er etablert en rekke sentre som har datakriminalitet på dagsordenen. Disse er i hovedsak underlagt Justisdepartementet og Forsvarsdepartementet. Under har du en oversikt over de forskjellige sentrene.

Justisdepartementet

Politiets sikkerhetstjeneste (PST)

Kripos

Nasjonalt cybersenter (NC3)

Forsvarsdepartementet

E-tjenesten

Cyberforsvaret

Nasjonal sikkerhetsmyndighet (NSM)

Nasjonalt cybersikkerhetssenter

For å koordinere arbeidet mellom Justisdepartementet og Forsvarsdepartementet er det opprettet et felles cyberkoordineringssenter (FCKS) som koordinerer mellom PST, Kripos, E-tjenesten og NSM.

I programmet «Slik blir du hacket» fra NRK kan du lære mer om metoder hackere bruker, og du får også bli med inn hos Nasjonal sikkerhetsmyndighet og se hvordan de jobber.

Eksemplene i denne artikkelen er hentet fra podkasten Teknologi og mennesker, lagd av Atea og Oslo Business Forum. For mer informasjon om dette temaet kan du lytte til disse episodene:

Guoskevaš sisdoallu

Østre Toten kommune ble utsatt for et stort dataangrep våren 2021. I denne videoen deler de erfaringer fra denne opplevelsen.