Kryptering

Kryptografi kjem av det greske ordet kryptos (å skjule) og omfattar mange ulike metodar for å gjere informasjon uleseleg for uvedkomande (konfidensiell). Kanskje laga du og venene dine kodespråk då de var barn? Liknande ting har vore gjorde i profesjonell samanheng i fleire årstusen. Trygg kommunikasjon via internett er heilt avhengig av kryptering for å fungere. Kryptering er derfor viktig for oss både privat og på jobb.

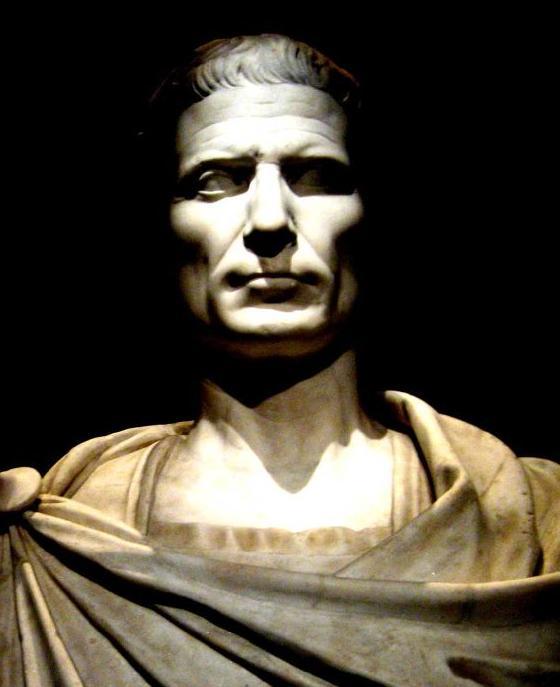

Cæsars kode er kalla opp etter Julius Cæsar, som var politikar, militær leiar og diktator i Romarriket fram til år 44 fvt. Som militær leiar krypterte han meldingar ved å erstatte bokstavane i meldingane med bokstavar eit visst tal plassar lenger fram eller bak i alfabetet. Denne typen kryptering blei ikkje oppfunnen av Julius Cæsar, men han er ein av dei første kjende personane vi veit om at brukte slik kryptering til militære meldingar.

Cæsars kode er eit døme på ein veldig enkel måte å kryptere informasjon på. Metoden var nyttig den gongen, men har svakheiter som gjer han lett å knekkje i dag. Med dagens datateknologi treng vi mykje kraftigare krypteringsmetodar.

I tabellen nedanfor finn du eit døme på bruk av Cæsars kode.

Døme på bruk av Cæsars kode | |

|---|---|

Klartekst | Angrepet startar klokka ti. |

Kryptert tekst (fire plassar fram) | Zjcnalap opznpzn ghkggz pe. |

Moderne kryptering skjer ved at informasjonen som skal krypterast (klarteksten), går gjennom ein serie matematiske formlar (krypteringsalgoritmar). Sluttresultatet ser ut som tilfeldige tal og bokstavar (kryptotekst). Krypteringsalgoritmen lagar òg krypteringsnøklar som vi treng for å kunne reversere prosessen og få fram klarteksten igjen.

Dei matematiske formlane som krypteringsalgoritmen består av, er laga slik at utrekningane skal vere enkle å gjere den eine vegen, men ikkje kunne reverserast like lett. Dette blir kalla ein einvegsfunksjon og gjer det vanskeleg og ressurskrevjande å gjere den krypterte informasjonen om til klartekst igjen viss ein ikkje har den riktige krypteringsnøkkelen.

Eit enkelt døme på dette er reknestykket til høgre.

4 + 4 = 8 er enkelt nok. Men tenk deg at du berre visste svaret (8) og at to tal var lagde saman. Nedanfor ser du eit døme på ni ulike kombinasjonar av to tal som til saman blir åtte.

8 + 0 = 8 | 7 + 1 = 8 | 6 + 2 = 8 |

5 + 3 = 8 | 4 + 4 = 8 | 3 + 5 = 8 |

2 + 6 = 8 | 1 + 7 = 8 | 0 + 8 = 8 |

Moderne krypteringsmetodar består av fleire trinn, og utan riktig krypteringsnøkkel vil det vere umogleg for eit menneske å reversere prosessen. Sjølv superdatamaskinar vil trenge fleire år for å klare det.

Utfordring

I dømet over viste vi ni kombinasjonar av to tal som til saman blir åtte. Men finst det fleire moglegheiter for å få svaret åtte ved å leggje saman to tal?

Symmetrisk kryptering

Symmetrisk kryptering vil seie at vi bruker den same krypteringsnøkkelen både til å låse ned (kryptere) og til å låse opp (dekryptere) informasjonen. Dette kan samanliknast med ein hengjelås. Også der bruker vi same nøkkel til å låse og opne. Det finst mange krypteringsmetodar som er symmetriske.

Eit døme på ein standard som bruker symmetrisk kryptering, er Advanced Encryption Standard (AES).

Asymmetrisk kryptering

Asymmetrisk kryptering er kryptering der vi i staden for éin nøkkel bruker eit nøkkelpar. Den eine av desse nøklane kan låse ned informasjonen (kryptere), mens den andre berre kan låse han opp igjen (dekryptere). Asymmetrisk kryptering er viktig for å lage digitale signaturar og sørgje for sikker kommunikasjon på internett.

Døme på standardar som bruker asymmetrisk kryptering, er Transport Layer Security (TLS), Pretty Good Privacy (PGP) og Diffie–Hellman-nøkkelutveksling (DH).

Relatert innhald

Lèt elevane få prøve seg på kryptering av data på ein grunnleggjande og enkel måte. Ho utfordrar elevane til å lage, tyde og knekkje enkle kodar.