Datakriminalitet

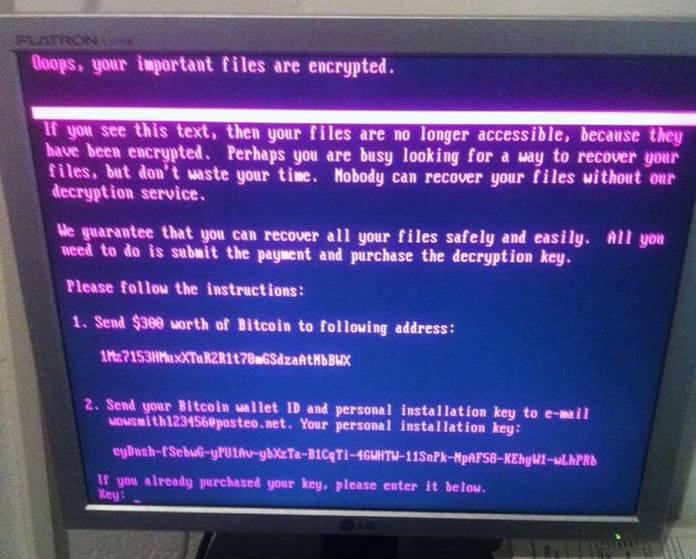

Løysepengevirus er i dag den største trugselen mot informasjonstryggleik, ifølgje norsk politi og Europol. Desse virusa råkar verksemda hardast, angrepa skjer ofte, og stadig fleire aktørar driv med løysepengevirus.

Ei bedrift kan bli infisert med løysepengevirus på tre måtar, ifølgje Kripos. Det kan vere

svakheiter i datasystemet som gjer at kriminelle får tilgang

at skadevare følgjer med eit e-postvedlegg nokon i bedrifta opnar

at nokon i bedrifta blir lurt til å gi frå seg brukarnamn og passord

E-post er den vanlegaste kanalen for sikkerheitsbrot.

Angrepa med løysepengevirus er ofte målretta angrep som blir utførte av organiserte kriminelle. Fleire aktørar kan vere involverte i eitt angrep, og dei kjøper ofte tenester av kvarandre og fordeler utbyttet seg imellom. Eit angrep kan ha vore planlagt fleire månader i førevegen, og dei kriminelle kan ha hatt tilgang til systemet i lang tid før dei aktiverer skadevara. Denne tida bruker angriparane på å skaffe informasjon om bedrifta og systemet, og eventuelt skaffe seg utvida tilgangar i systemet. For dei kriminelle kan slike angrep gi stort utbytte, og dei tilpassar løysepengesummen etter det dei finn ut om bedrifta og kor mykje dei trur bedrifta er i stand til å betale.

Bør ein betale løysepengar?

Politiet tilrår ingen å betale løysepengane, sidan det er med på å finansiere organisert kriminalitet, men nokre bedrifter ser seg nøydde til å betale for å «kome seg ut av knipa». Å betale løysepengane betyr ikkje at problemet blir løyst, i og med at dataa framleis er stolne. Det er heller ingen garanti for at ein får dataa sine tilbake sjølv om ein betaler løysepengane.

Det er viktig at statlege og private aktørar samarbeider for å møte dei digitale trugslane. I Noreg blei Felles cyberkoordineringssenter (FCKS) etablert i 2017, med representantar frå Nasjonalt tryggingsorgan (NSM), E-tenesta, PST og Kripos. FCKS er koordinert frå NSM. Politiet samarbeider òg med internasjonale politistyresmakter, i regi av Europol, og med private IT-sikkerheitsbedrifter, som ofte sit på mykje informasjon om eit angrep etter at dei har vore leigde inn for å gjenopprette system og rydde opp.

I tillegg til løysepengevirus finst det andre typar angrep som er like vanlege, og som også genererer store beløp for dei kriminelle. Svindel og manipulasjon er svært vanleg, spesielt den såkalla «pornosvindelen», der dei kriminelle sender ut e-postar med påstandar om at dei har filma mottakaren mens ho eller han har sett på porno, og trugar med å sende videoen til mottakarens familie eller kontaktnettverk i sosiale medium. I dei aller fleste høve er det ikkje sant at dei kriminelle har ein slik video, men mange blir veldig skremde av dette og vel å betale for å unngå skam. Meir kyniske kriminelle kan òg bruke informasjon dei finn på sosiale medium, for å prøve å lure eller truge nokon til å betale pengar.

I det siste har sikkerheitsekspertar sett ei endring i måten dei kriminelle arbeider på. Der det før stort sett var løysepengevirus, har det no i tillegg blitt vanlegare at kriminelle stel informasjon og trugar med å offentleggjere han dersom bedrifta ikkje betaler løysepengar. Dette blir ein dobbel trugsel, der ei bedrift får dataa sine låste ned og tenestene gjorde utilgjengelege, og samtidig risikerer å få dataa sine spreidde på internett.

Døme: Østre Toten kommune mista alle datasystema på grunn av løysepengevirus

9. januar 2021 blei Østre Toten kommune utsett for eit dataangrep med løysepengevirus. I løpet av natta blei alle dataa til kommunen krypterte, og all backup blei sletta. Alle datasystema i kommunen blei dermed utilgjengelege. Kommunen har mange tenester knytte til velferd og helse, og prioriteringa til kommuneadministrasjonen blei då å sikre liv og helse. Det er viktig at bebuarar på sjukeheimar får den medisinen dei treng, og at eldre som bur heime, får besøk av heimetenesta. Desse tenestene er administrerte via datasystem som har informasjon og oversikt over desse prosedyrane. I tillegg er òg arbeidsturnusar administrerte via datasystem.

Kommunen har på plass naudprosedyrar for kva som skal gjerast om systema er utilgjengelege, og alle tilsette blei varsla via Facebook om at dei skulle møte på jobb som vanleg for å få informasjon om kva som ville skje vidare. Ifølgje kommunedirektør Ole Magnus Stensrud var vurderinga deira at det var ein reell fare for å bli utsett for dataangrep, og dei hadde hatt ein sikkerheitsgjennomgang av systema, men dei hadde ikkje sett for seg at det kunne få så store konsekvensar som dette angrepet fekk. Han skildrar datasikkerheitsstandarden til kommunen som gjennomsnittleg, på linje med mange andre kommunar og organisasjonar.

Mange organisasjonar, og spesielt kommunar og offentlege instansar, er særs godt sikra mot angrep, og mot at uvedkomande skal få tilgang utanfrå, men dei er ofte mindre sikra mot svakheiter på innsida av systemet. Løysepengevirus er eit døme på eit angrep som kan kome innanfrå, ved at det kan kome inn via e-postvedlegg som ein brukar opnar.

I ein kommune er det særs mange datasystem som blir brukte om kvarandre og hentar data frå kvarandre. Derfor er det svært vanskeleg og komplisert å gjenopprette dei. I Østre Toten kommune måtte 318 ulike system gjenopprettast etter dataangrepet. Sjølv om kommunen hadde ein backupstrategi og høve til å gjenopprette dataa, antok dei at det ville ta i overkant av to månader å byggje opp att alle systema slik at dei fungerte slik dei gjorde før angrepet. I tillegg til at angriparande stengde ned alle systema, hadde dei hatt tilgang til all data kommunen har lagra, inkludert ei stor mengd personopplysningar om innbyggjarane, blant anna sensitive opplysningar som helsedata. Slike opplysningar kan angriparane bruke til utpressing med trugslar om å spreie sensitive data på internett.

I dagane etter angrepet hadde kommunen heller ikkje internettilgang via breiband, og dei måte i staden bruke mobilt breiband.

Østre Toten kommune valde å vere heilt opne om angrepet og det som hadde skjedd, slik at andre kommunar kan vere betre førebudde på og forhåpentlegvis betre sikra mot slike angrep i framtida.

For å sikre seg mot dataangrep er det viktig at alt nettverksutstyr er oppdatert med siste versjon/patch av programvara. Mange er flinke til å passe på at Windows-maskiner og -serverar er oppdaterte, men det er viktig å passe på at alt utstyr som har ei offentleg IP-adresse, også har oppdatert programvare, sidan oppdateringar ofte tettar sikkerheitshol og fiksar svakheiter som er blitt oppdaga sidan førre oppdatering. Det er òg viktig å sørgje for at ein har oppdaterte sikkerheitskopiar som ikkje kan slettast via nettverket, verken av hackarar på utsida eller av tilsette på innsida av nettverket.

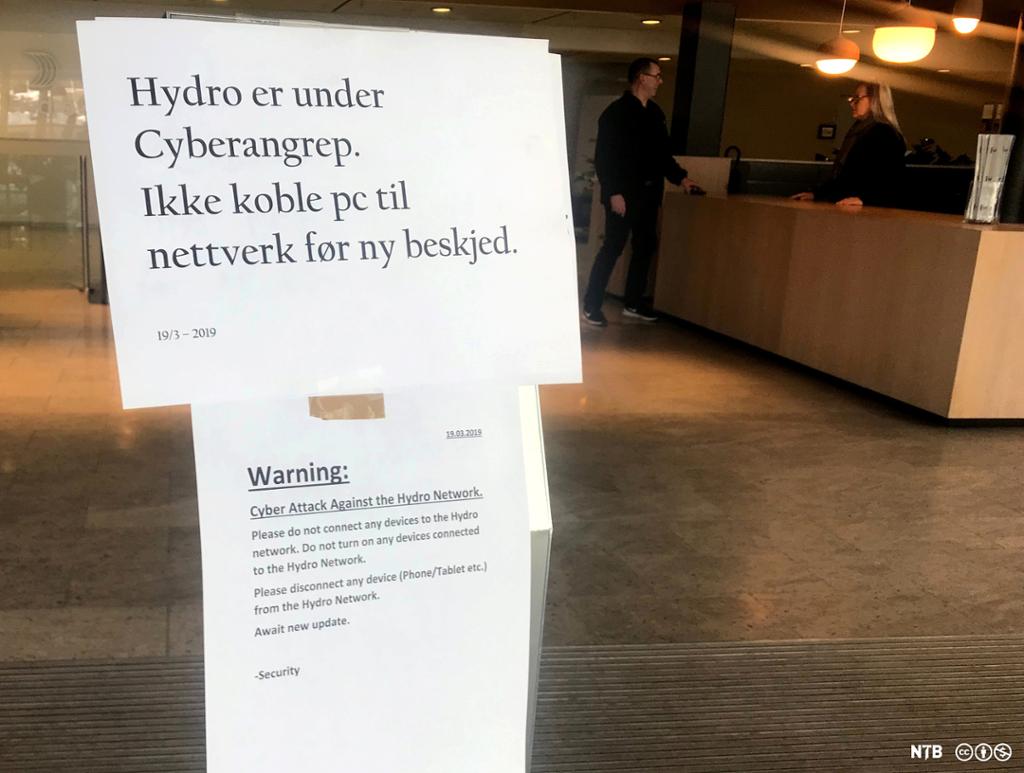

Døme: Norsk Hydro tapte over 550 millionar kroner på grunn av løysepengevirus

19. mars 2019 blei det norske selskapet Hydro angripe av eit løysepengevirus. Meldinga kom først frå USA-kontora til selskapet om at det hadde dukka opp ei melding på skjermen på fleire datamaskiner om at dataa var krypterte, med krav om å betale løysepengar for å få dataa tilbake. Hydro er eit stort selskap, med 35 000 tilsette fordelte på kontor i 40 land, og dei kunne sjå at viruset spreidde seg raskt òg til kontor i andre land. IT-avdelinga i Hydro bestemde raskt at dei ville stengje ned heile nettverket for å unngå vidare spreiing av viruset. Det tok likevel lang tid å reparere skaden etter angrepet, og IT-avdelinga var ikkje tilbake i normal drift før i midten av juni, tre månader etter at angrepet blei oppdaga.

Etter angrepet stod Hydro utan tilgang til viktige system, som lønssystem og oversikt over bestillingar og kva som skulle produserast på fabrikkane deira. Det var ikkje aktuelt for dei å betale løysepengane, og selskapet tapte mellom 550 og 600 millionar kroner som følgje av angrepet.

Det viste seg at angrepet var planlagt over lang tid, og at angriparane hadde hatt tilgang til Hydros system sidan desember året før. Dei hadde fått tilgang via ein e-post til selskapet frå ein kunde, der ein trojanar låg skjult i eit vedlegg. Den aktuelle e-posten var frå ein eksisterande kunde hos selskapet, og både e-posten og vedlegget inneheldt informasjon som selskapet hadde venta på. Det er uklart korleis trojanaren hadde kome inn i vedlegget. Mellom desember og mars hadde angriparane fotfeste i Hydros datasystem og kunne dermed arbeide med å få større og betre tilgang til datasystema slik at angrepet ville bli så effektivt som mogleg.

Regjeringa publiserte i 2019 ein nasjonal strategi for digital sikkerheit. Strategien inneheld 10 tips for å sikre god digital sikkerheit i bedrifter.

Ifølgje tidlegare samfunnstryggleiksminister Ingvil Smines Tybring-Gjedde vil bedrifter som følgjer desse tipsa, vere sikra mot 90 prosent av alle dataangrep. PST, E-tenesta og NSM gjer òg løpande sikkerheitsvurderingar, som er tilgjengelege på nett.

Det digitale sikkerhetsarbeidet må sees i et helhetlig perspektiv, på tvers av sektorene, og i sammenheng med det andre arbeidet for samfunnssikkerhet. Det er derfor avgjørende at alle aktører, både offentlige og private, samarbeider om å møte de digitale sikkerhetsutfordringene.

I Noreg er det fleire aktørar som jobbar mot datakriminalitet som er retta mot militære, offentlege og sivile mål. Det er etablert ei rekkje senter som har datakriminalitet på dagsordenen. Desse er i hovudsak underlagde Justisdepartementet og Forsvarsdepartementet. Under har du ei oversikt over dei ulike sentera.

Justisdepartementet

Politiets tryggingsteneste (PST)

Kripos

Nasjonalt cybersenter (NC3)

Forsvarsdepartementet

E-tenesta

Cyberforsvaret

Nasjonalt tryggingsorgan (NSM)

Nasjonalt cybertryggingssenter

For å koordinere arbeidet mellom Justisdepartementet og Forsvarsdepartementet er det oppretta eit felles cyberkoordineringssenter (FCKS) som koordinerer mellom PST, Kripos, E-tenesta og NSM.

I programmet «Slik blir du hacket» frå NRK kan du lære meir om metodar hackarar brukar, og du får òg bli med inn hos Nasjonalt tryggingsorgan og sjå korleis dei jobbar.

Døma i denne artikkelen er henta frå podkasten Teknologi og mennesker, laga av Atea og Oslo Business Forum. For meir informasjon om dette temaet kan du lytte til desse episodane:

Relatert innhald

Østre Toten kommune vart utsett for eit stort dataangrep våren 2021. I denne videoen deler dei erfaringar frå denne opplevinga.